Biết cách bảo mật VPS (viết tắt Virtual Private Server hay còn gọi là máy chủ riêng ảo) Linux của bạn là điều quan trọng để tránh các mối đe dọa trên mạng. Tuy nhiên, đây không phải là nhiệm vụ một lần – bên cạnh việc áp dụng các biện pháp bảo mật tốt nhất, bạn phải liên tục giám sát máy chủ riêng ảo (VPS) của mình.

15 phương pháp bảo mật VPS ngăn chặn tấn công từ Hacker

Trong bài viết này, chúng ta sẽ đi sâu hơn vào bảo mật Linux và các lỗ hổng phổ biến của nó. Chúng tôi cũng sẽ thảo luận về 15 mẹo bảo mật VPS để ngăn chặn các cuộc tấn công mạng vào máy chủ ảo của bạn.

Bảo mật Linux và những điểm yếu phổ biến

Mặc dù bảo mật VPS Linux nhìn chung rất mạnh mẽ nhưng nó vẫn có một số điểm yếu. Nhiều mối đe dọa mạng có thể xâm phạm tính bảo mật và dữ liệu của máy chủ Linux của bạn. Dưới đây là những cái phổ biến nhất:

- Malware: phần mềm xâm nhập được thiết kế có chủ ý nhằm gây hại cho máy tính và hệ điều hành của chúng. Nó có nhiều dạng, bao gồm Trojan, ransomware, virus và phần mềm gián điệp.

- Sniffing attack: một cuộc tấn công mạng xảy ra khi tin tặc sử dụng trình thám thính gói để chặn và trích xuất dữ liệu từ mạng.

- Brute-force attack: một phương pháp hack liên quan đến kẻ tấn công sử dụng thử và sai để đoán thông tin đăng nhập.

- SQL injection: một cuộc tấn công xảy ra khi tin tặc khai thác mã trong ứng dụng web để giành quyền truy cập vào cơ sở dữ liệu của máy chủ.

- Cross-site scripting (XSS): một cuộc tấn công từ phía khách hàng trong đó tin tặc tiêm mã độc vào một trang web.

- No function-level control: khi quyền truy cập vào máy chủ không được xác minh chính xác, cấp cho người dùng trái phép quyền root.

- Broken authentication: hành vi đánh cắp danh tính xảy ra do dữ liệu không được mã hóa, mật khẩu yếu hoặc thời gian chờ phiên ứng dụng được cấu hình kém.

Trước khi thực hiện bất kỳ biện pháp bảo mật nào, hãy tìm hiểu các yếu tố quan trọng bạn nên giám sát trong máy chủ riêng ảo của mình, bao gồm:

- Bảo mật lưu trữ VPS

- Phần mềm máy chủ

- Kết nối SSH

- Quyền truy cập và đăng nhập root

- Mật khẩu và thông tin xác thực

- Firewall

- Kết nối FTP

- Quyền và đặc quyền của người dùng

- Nhật ký máy chủ

15 phương pháp bảo mật VPS để bảo vệ máy chủ của bạn

Phần này chứa 15 mẹo bảo mật để ngăn chặn các cuộc tấn công mạng vào dịch vụ lưu trữ VPS.

1. Nghiên cứu bảo mật dịch vụ lưu trữ web của bạn

Nhà cung cấp dịch vụ lưu trữ VPS của bạn phải có cơ sở hạ tầng bảo mật mạnh mẽ và cung cấp biện pháp bảo vệ bổ sung để giữ an toàn cho máy chủ của bạn. Mặc dù người dùng có thể cài đặt các tính năng bảo mật bổ sung nhưng một số tính năng đã được cấu hình sẵn.

Tùy theo nhà cung cấp mà tính năng bảo mật sẽ khác nhau. Ví dụ như các biện pháp bảo mật VPS sau:

- Web application firewall: một tính năng bảo mật chuyên dụng giúp phân tích và lọc các yêu cầu đến dựa trên các quy tắc bảo mật được xác định trước. Nó bổ sung thêm khả năng bảo vệ cho máy chủ của bạn, đảm bảo chỉ có lưu lượng truy cập hợp pháp và an toàn mới đến được trang web của bạn.

- Suhosin PHP hardening: một mô-đun củng cố các ứng dụng PHP của bạn chống lại các lỗ hổng mà tội phạm mạng thường khai thác để phát động một cuộc tấn công. Nó cũng vá các lỗ hổng PHP để giúp giảm nguy cơ bị hack thành công.

- PHP open_basedir protection: một biện pháp bảo mật hạn chế quyền truy cập tập lệnh PHP vào các thư mục cụ thể. Nó giúp ngăn chặn truy cập trái phép vào các tệp nhạy cảm và giảm thiểu các vi phạm bảo mật tiềm ẩn.

- BitNinja’s full-stack server protection: một bộ giải pháp bảo mật với nhiều mô-đun khác nhau về danh tiếng IP, phát hiện phần mềm độc hại và cơ chế phòng thủ chủ động. Nó cung cấp sự bảo vệ hoàn toàn cho VPS của bạn trước các mối đe dọa mạng khác nhau.

- Advanced DDoS mitigation: một cuộc tấn công từ chối dịch vụ (DDoS) phân tán sẽ gửi lưu lượng truy cập Internet độc hại để làm chậm toàn bộ hiệu suất máy chủ của bạn. Hostinger giảm thiểu DDoS bằng cách sử dụng lỗ đen được kích hoạt từ xa (RTBH) và lọc lưu lượng.

- Monarx anti-malware: một công cụ bảo mật liên tục quét VPS của bạn để tìm phần mềm độc hại, tệp đáng ngờ và các hoạt động độc hại tiềm ẩn. Nó giúp đảm bảo máy chủ của bạn được an toàn mà không cần phải quét thủ công.

- Secure sockets layer (SSL): Chứng chỉ SSL mã hóa việc truyền dữ liệu giữa trang web của bạn và khách truy cập. Nó giúp ngăn chặn tin tặc đánh cắp dữ liệu nhạy cảm từ mạng.

Hơn nữa, bạn nên cấu hình tính năng sao lưu tự động và live snapshots để khôi phục dữ liệu dễ dàng trong trường hợp bị tấn công mạng hoặc các sự cố khác.

Điều này là lý tưởng vì hầu hết người dùng và người mới bắt đầu nên chọn bảo mật VPS được quản lý bất cứ khi nào có thể. Điều đó có nghĩa là nhà cung cấp xử lý tất cả các tính năng bảo mật máy chủ lưu trữ của bạn, cập nhật phần mềm lỗi thời và quét phần mềm độc hại. Nó giữ cho máy chủ VPS của bạn an toàn với nỗ lực tối thiểu.

2. Thay đổi cổng SSH mặc định

Nếu bạn vẫn sử dụng cổng 22 để truy cập máy chủ ảo của mình thông qua kết nối SSH, các nỗ lực hack có thể xảy ra. Điều này là do kẻ tấn công có thể quét các cổng đang mở để thực hiện các cuộc tấn công vũ phu và giành quyền truy cập SSH vào máy chủ từ xa.

Chúng tôi khuyên bạn nên thay đổi cổng nghe SSH mặc định để bảo vệ dữ liệu của mình trước các cuộc tấn công tự động. Đây là cách thay đổi cổng SSH :

- Mở Terminal và đăng nhập vào SSH.

- Chạy lệnh sau để chỉnh sửa tệp cấu hình dịch vụ: nano /etc/ssh/sshd_config

- Xác định vị trí dòng có nội dung Port 22

- Thay thế 22 bằng cổng mới và xóa ký tự #

- Lưu các thay đổi và thoát.

- Nhập lệnh sau để khởi động lại service:

- Đối với Debian và Ubuntu service ssh restart

- Đối với CentOS và Red Hat Enterprise Linux (RHEL) systemctl restart sshd.service

- Đăng nhập vào SSH bằng cổng mới để kiểm tra xem các thay đổi đã được áp dụng thành công hay chưa.

3. Vô hiệu hóa đăng nhập root

Linux VPS có người dùng root sở hữu nhiều đặc quyền nhất trên hệ điều hành và có thể sửa đổi bất kỳ khía cạnh nào của máy chủ. Tội phạm mạng có thể nhắm mục tiêu người dùng này để có toàn quyền truy cập vào máy chủ.

Việc vô hiệu hóa tài khoản này giúp cải thiện bảo mật quyền truy cập root, bảo vệ máy chủ của bạn khỏi các cuộc tấn công vũ phu. Tuy nhiên, chúng tôi khuyên bạn nên tạo một tên người dùng thay thế có đặc quyền thực thi các lệnh cấp gốc cho mục đích cấu hình máy chủ.

Thực hiện theo các bước bên dưới để tắt đăng nhập root:

- Mở Terminal và đăng nhập vào tài khoản SSH của bạn.

- Để mở và chỉnh sửa tệp cấu hình, hãy chạy lệnh sau bằng trình soạn thảo văn bản nano hoặc vi: nano /etc/ssh/sshd_config

- Tìm tham số sau và thay đổi nó thành no để vô hiệu hóa đăng nhập root: PermitRootLogin=no

- Chạy các lệnh sau để lưu các thay đổi và khởi động lại dịch vụ SSH:

- Đối với Debian và Ubuntu service ssh restart

- Dành cho CentOS và Red Hat Enterprise Linux (RHEL) systemctl restart sshd.service

4. Sử dụng mật khẩu mạnh

Mật khẩu chứa thông tin về danh tính của bạn hoặc cụm mật khẩu đơn giản rất dễ đoán. Để ngăn chặn các cuộc tấn công brute-force, hãy tạo một mật khẩu dài và phức tạp với nhiều thành phần, chẳng hạn như số và ký tự đặc biệt.

Bạn có thể sử dụng các công cụ như NordPass để dễ dàng tạo và lưu trữ mật khẩu mạnh. Những công cụ này cung cấp nhiều tùy chọn tùy chỉnh khác nhau, chẳng hạn như giới hạn độ dài mật khẩu và các ký tự được sử dụng.

Không sử dụng cùng một mật khẩu cho nhiều tài khoản và nhớ thay đổi mật khẩu thường xuyên, lý tưởng nhất là ba tháng một lần . Ngoài ra, tránh chia sẻ thông tin đăng nhập cho các tài khoản có quyền root để ngăn chặn việc sửa đổi máy chủ trái phép.

5. Bắt đầu sử dụng khóa SSH

Nếu vẫn sử dụng mật khẩu để đăng nhập vào tài khoản SSH, bạn có thể trở thành mục tiêu của các cuộc tấn công sniffing. Để tránh điều này, hãy sử dụng khóa SSH thay vì mật khẩu để xác thực VPS.

Các khóa mã hóa này là thông tin đăng nhập bổ sung để bảo mật kết nối SSH trên VPS. Do máy tính tạo ra, chúng có thể dài tới 4096 bit. Điều đó có nghĩa là chúng phức tạp hơn và khó giải mã hơn mật khẩu gốc.

Khóa SSH có hai bộ: public và private . Cái trước được lưu trên máy chủ, trong khi cái sau được lưu trên máy của người dùng. Khi máy chủ phát hiện nỗ lực đăng nhập, nó sẽ tạo một chuỗi ngẫu nhiên và mã hóa nó bằng khóa chung. Tin nhắn được mã hóa chỉ giải mã bằng khóa riêng được liên kết.

Dưới đây là cách tạo khóa SSH trên máy chủ Linux:

- Mở ứng dụng Terminal và đăng nhập vào SSH.

- Để tạo khóa chung và khóa riêng, hãy nhập lệnh sau: ssh-keygen -t rsa

- Khi một câu trả lời xuất hiện, nhấn Enter: Enter file in which to save the key (/root/.ssh/id_rsa):

- Bạn sẽ được nhắc điền cụm mật khẩu hai lần. Nếu bạn không muốn tạo mật khẩu, hãy nhấn Enter hai lần Enter passphrase (empty for no passphrase):Enter same passphrase again:

- Khóa riêng và khóa chung của bạn hiện đã được lưu thành công.

6. Thiết lập Internal Firewall (IP Tables)

Vì lưu lượng HTTP có nhiều nguồn gốc khác nhau nên việc thiết lập tường lửa cho VPS giúp lọc các yêu cầu để đảm bảo chỉ những khách truy cập hợp pháp mới có thể truy cập vào hệ thống của bạn. Làm như vậy sẽ giúp bạn tránh được lưu lượng truy cập độc hại và các cuộc tấn công DDoS tiềm ẩn.

Các bản phân phối Linux đi kèm với dịch vụ tường lửa nội bộ có tên là iptables . Công cụ này giám sát lưu lượng truy cập từ và đến máy chủ của bạn bằng bảng. Nó sử dụng các quy tắc gọi là chuỗi để lọc các gói dữ liệu đến và đi.

Nó cho phép bạn điều chỉnh các quy tắc tường lửa theo nhu cầu của bạn. Dưới đây là cách cài đặt và kiểm tra cấu hình iptables hiện tại trên Ubuntu:

- Mở Terminal và đăng nhập vào SSH.

- Chạy lệnh sau để cài đặt iptables: sudo apt-get install iptables

- Sau khi cài đặt hoàn tất, nhập lệnh sau: sudo iptables -L -v

Terminal sẽ xuất ra danh sách chi tiết tất cả các quy tắc iptables. Đây là kết quả đầu ra có thể trông như thế nào:

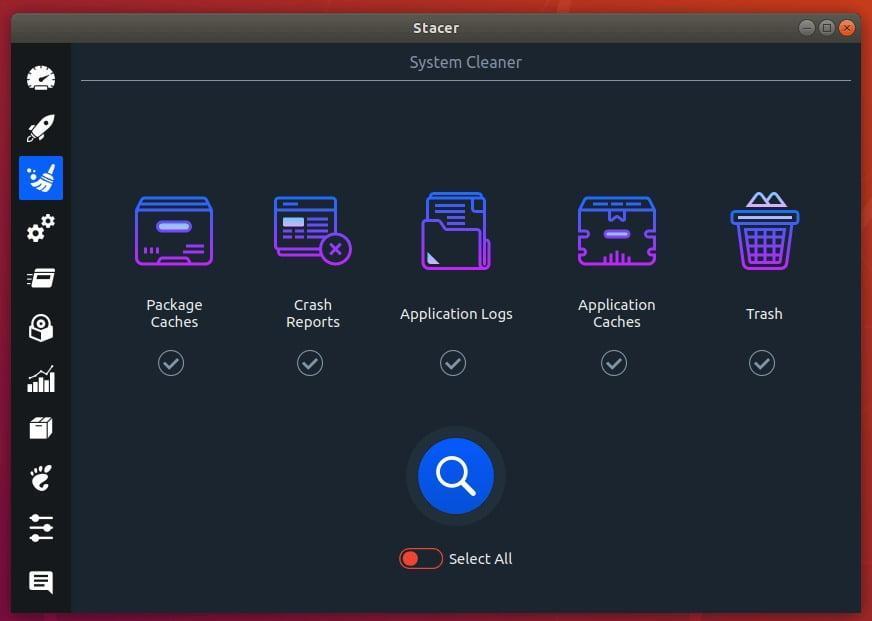

7. Định cấu hình tường lửa UFW của bạn

Tường lửa không phức tạp (UFW) là một ứng dụng tích hợp trên Ubuntu, hoạt động như giao diện người dùng cho iptables. Nói một cách đơn giản, nó sẽ từ chối tất cả các kết nối đến và cho phép các kết nối đi, giảm nguy cơ xảy ra các mối đe dọa tiềm ẩn.

Bạn có thể sửa đổi và thêm các quy tắc vào tường lửa theo sở thích của mình. Đây là cách kích hoạt nó:

- Mở Terminal và kết nối qua SSH.

- Nhập lệnh sau để bật UFW và nhấn Enter: sudo ufw enable

- Nếu câu trả lời cho biết không tìm thấy lệnh, hãy cài đặt tường lửa bằng lệnh này: sudo apt-get install ufw

- Sau khi quá trình cài đặt hoàn tất, hãy chạy lệnh từ bước hai để kích hoạt UFW.

- Xác minh trạng thái tường lửa bằng lệnh sau: sudo ufw status

![]()

8. Sử dụng SFTP thay vì FTP

Mặc dù được sử dụng phổ biến nhưng kết nối giao thức truyền tệp (FTP) không an toàn do thiếu mã hóa. Mặc dù FTP qua bảo mật lớp truyền tải (TLS) hoặc FTPS mã hóa thông tin xác thực đăng nhập nhưng nó không bảo mật việc truyền tệp.

Do đó, việc sử dụng một trong hai kết nối này có thể khiến dữ liệu của bạn gặp rủi ro. Tin tặc có thể dễ dàng thực hiện một cuộc tấn công đánh hơi để đánh cắp thông tin đăng nhập của bạn và chặn việc truyền tệp.

Để tránh điều đó, thay vào đó hãy sử dụng giao thức truyền tệp an toàn (SFTP). Kết nối FTP an toàn này mã hóa tất cả dữ liệu, bao gồm thông tin xác thực và tệp được truyền. Hơn nữa, SFTP bảo vệ người dùng khỏi các cuộc tấn công trung gian, vì khách hàng cần được xác thực trước khi truy cập hệ thống.

Hãy làm theo các bước sau để thiết lập kết nối giao thức truyền tệp an toàn:

- Mở Terminal và đăng nhập vào SSH.

- Bắt đầu kết nối SFTP bằng cách sử dụng lệnh này: sftp user@server_ipaddresshoặcsftp user@remotehost_domainname

- Nếu bạn đang sử dụng cổng tùy chỉnh, hãy chạy lệnh sau: sftp -oPort=customport user@server_ipaddresshoặcsftp -oPort=customport user@remotehost_domainname

Sau khi bạn kết nối, lời nhắc SFTP sẽ xuất hiện như sau:

9. Thiết lập Fail2Ban

Phần mềm bảo mật Fail2Ban giám sát nhật ký hệ thống và chặn tin tặc sau nhiều lần đăng nhập không thành công. Ngoài ra, nó còn bảo vệ VPS chống lại các cuộc tấn công DoS, DDoS, brute-force… Fail2Ban sử dụng iptables và tường lửa để ban địa chỉ IP.

Thực hiện theo các bước sau để thiết lập gói phần mềm Fail2Ban trên Ubuntu:

- Mở Terminal và bắt đầu kết nối SSH.

- Nhập lệnh sau để cài đặt gói phần mềm Fail2Ban: sudo apt-get install fail2ban

- Đầu ra sau đây sẽ xuất hiện. Gõ Y và nhấn Enter .

- Sau khi quá trình cài đặt hoàn tất, hãy xác minh trạng thái bằng cách chạy lệnh sau: sudo systemctl status fail2ban

10. Cài đặt phần mềm chống virus

Ngoài việc thiết lập tường lửa để lọc lưu lượng truy cập đến, điều quan trọng là phải giám sát các tệp trong VPS của bạn. Vì các cuộc tấn công của vi-rút là một trong những lỗ hổng chính của máy chủ Linux nên mối đe dọa mạng này có thể nhắm mục tiêu vào máy chủ của bạn và làm hỏng dữ liệu của bạn.

Nó làm cho việc cài đặt phần mềm chống vi-rút trở thành một biện pháp tăng cường bảo mật quan trọng. Có rất nhiều tùy chọn có sẵn nhưng đáng chú ý nhất là ClamAV. Nó là nguồn mở và được sử dụng để phát hiện hoạt động đáng ngờ và cách ly các tệp không mong muốn.

Làm theo các hướng dẫn sau để cài đặt ClamAV trên CentOS:

- Mở Terminal và đăng nhập vào SSH.

- Cài đặt gói bổ sung cho Enterprise Linux (EPEL) bằng lệnh này: sudo yum -y install epel-release

- Sự hoàn chỉnh! đầu ra sẽ báo hiệu rằng quá trình cài đặt EPEL đã hoàn tất. Nhấn Enter để tạo một dòng mới.

- Nhập lệnh sau để xóa tất cả thông tin được lưu trong bộ nhớ cache: sudo yum clean all

- Chạy lệnh bên dưới để cài đặt ClamAV: sudo yum -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd

Một sự hoàn chỉnh! dòng này sẽ xuất hiện, cho biết quá trình cài đặt đã hoàn tất và ClamAV đang chạy. Đây là kết quả đầu ra cuối cùng:

11. Thiết lập VPN cho VPS của bạn

Nếu bạn sử dụng kết nối công cộng, ai đó có thể chặn lưu lượng truy cập của bạn và lấy cắp dữ liệu của bạn hoặc là tấn công vào hệ thống VPS. Để tránh điều này, chúng tôi khuyên bạn nên thiết lập mạng riêng ảo (VPN) để chống lại các mối đe dọa bảo mật.

VPN sẽ cung cấp địa chỉ IP thay thế cho máy chủ của bạn để định tuyến lưu lượng truy cập qua đường hầm được mã hóa và che giấu vị trí của bạn. Nó làm cho địa chỉ IP máy chủ không thể bị theo dõi, cho phép bạn duy trì tính ẩn danh trong khi duyệt internet.

Nói tóm lại, VPN giữ cho dữ liệu của bạn an toàn và ngăn chặn tin tặc chặn lưu lượng truy cập của bạn. Nó hoạt động song song với tường lửa để cung cấp thêm bảo mật VPS.

Thực hiện theo các bước sau để cài đặt OpenVPN trên CentOS:

- Mở Terminal và kết nối với SSH.

- Cài đặt gói công cụ mạng trước khi cài đặt OpenVPN. Chạy lệnh này: sudo yum install net-tools

- Nhập lệnh curl sau để tải xuống gói OpenVPN: curl -O http://swupdate.openvpn.org/as/openvpn-as-2.7.3-CentOS7.x86_64.rpm

- Kiểm tra SHA256 để xác thực cài đặt bằng lệnh này: sha256sum openvpn-as-*

- Đầu ra sẽ in tổng kiểm tra như hình dưới đây:

- So sánh tổng kiểm tra của tệp nhị phân đã tải xuống với tổng kiểm tra được cung cấp trên trang web. Nếu chúng khớp, bạn có thể bắt đầu cài đặt OpenVPN bằng lệnh này: sudo rpm –install openvpn-as-*.rpm

- Sau khi cài đặt, bạn sẽ nhận được thông tin chi tiết về Giao diện người dùng quản trị và Giao diện người dùng khách hàng. Nhấn Enter để tạo một dòng mới.

- Thiết lập mật khẩu bằng lệnh sau: passwd openvpn

- Bạn sẽ được nhắc nhập lại mật khẩu mới.

- Truy cập Giao diện người dùng quản trị hoặc ứng dụng khách để truy cập vào màn hình bên dưới:

- Nhập tên người dùng và mật khẩu bạn vừa thiết lập rồi nhấn vào Sign In để đăng nhập OpenVNP.

12. Xem xét quyền của người dùng

Nếu có nhiều người dùng trên dịch vụ lưu trữ VPS của bạn, hãy xem xét cẩn thận việc phân phối quyền kiểm soát và quyền. Việc cung cấp cho tất cả người dùng quyền root sẽ khiến tài nguyên và dữ liệu nhạy cảm của máy chủ của bạn gặp rủi ro bảo mật.

Để ngăn chặn sự cố này, hãy đặt giới hạn truy cập của người dùng trên máy chủ của bạn. Bạn có thể làm như vậy bằng cách quản lý người dùng và cấp cho họ các quyền khác nhau đối với các tệp và tài nguyên hệ thống cụ thể.

Linux có tính năng quản lý đặc quyền người dùng, cho phép bạn sửa đổi quyền truy cập hệ thống cho các tài khoản khác nhau. Chỉ cần tạo một nhóm cho những người dùng có cùng đặc quyền truy cập.

Đây là cách quản lý người dùng và đặc quyền của họ trên Ubuntu:

- Mở Terminal và kết nối qua SSH.

- Nhập lệnh sau để tạo một nhóm. Thay thế my_group bằng group bạn muốn tạo: sudo addgroup my_group

- Tiếp theo, chạy lệnh sau để tạo người dùng mới. Thay thế my_user bằng tên người dùng bạn muốn tạo: adduser my_user

- Đầu ra sẽ nhắc bạn đặt mật khẩu và tiểu sử, chẳng hạn như tên đầy đủ, số phòng và số điện thoại. Gõ y và nhấn Enter để xác nhận thông tin đã nhập.

- Để thêm người dùng vào một nhóm, hãy chạy lệnh bên dưới. Lưu ý rằng nó không hiển thị bất kỳ thông báo nào: sudo usermod -a -G group1,group2 my_user

- Nếu bạn muốn cấp quyền truy cập root cho người dùng, hãy chạy lệnh sau. Nó cũng sẽ không hiển thị bất kỳ thông báo nào. sudo usermod -aG sudo my_user

- Nếu bạn có một thư mục và muốn thêm đặc quyền đọc và ghi vào đó, hãy sử dụng lệnh có cú pháp sau: sudo chmod -R g+w /directory

13. Vô hiệu hóa IPv6

Vô hiệu hóa IPv6 giúp tránh các lỗ hổng bảo mật và giúp dịch vụ lưu trữ VPS của bạn ít bị tấn công mạng hơn. Vì tin tặc thường gửi lưu lượng độc hại qua IPv6 nên việc để giao thức mở có thể khiến máy chủ của bạn gặp nguy cơ vi phạm bảo mật.

Ngay cả khi bạn không thường xuyên sử dụng IPv6, một số chương trình của bạn vẫn có thể mở các ổ cắm nghe trên đó. Khi một gói tin đến, các chương trình này sẽ xử lý nó, thậm chí là một gói độc hại.

Để giữ an toàn cho hệ điều hành và máy chủ VPS của bạn, hãy làm theo các hướng dẫn sau để tắt IPv6 trên Ubuntu:

- Mở Terminal và đăng nhập vào SSH.

- Nhập lệnh sau để tắt IPv6: sudo nano /etc/sysctl.d/99-sysctl.conf

- Tập tin cấu hình sẽ mở ra. Thêm các dòng sau ở phía dưới: net.ipv6.conf.all.disable_ipv6 = 1net.ipv6.conf.default.disable_ipv6 = 1net.ipv6.conf.lo.disable_ipv6 = 1

- Lưu và đóng tập tin.

- Tiếp theo, chạy lệnh bên dưới để thực hiện các thay đổi: sudo sysctl -p

- Cuối cùng, chèn lệnh bên dưới và nhấn Enter . Nếu bạn thấy kết quả hiển thị 1, điều đó có nghĩa là IPv6 đã bị vô hiệu hóa thành công. cat /proc/sys/net/ipv6/conf/all/disable_ipv6

![]()

14. Giám sát nhật ký máy chủ của bạn

Việc theo dõi nhật ký máy chủ của bạn sẽ cung cấp thông tin chi tiết về những gì đang xảy ra với dịch vụ lưu trữ VPS của bạn. Những nhật ký này cũng có thể cung cấp thông tin chi tiết về tình trạng VPS, bao gồm tải máy chủ và mức sử dụng tài nguyên, nhằm mục đích báo cáo.

Giám sát nhật ký máy chủ giúp bạn xác định xem máy chủ có đang gặp phải các cuộc tấn công mạng hoặc các mối đe dọa bảo mật khác hay không. Những lỗ hổng đó được khắc phục càng sớm thì kẻ tấn công càng có ít cơ hội để chặn dữ liệu.

Một trong những thư mục quan trọng trên hệ thống Linux của bạn được gọi là /var/log . Nó lưu trữ một tập hợp các tệp nhật ký chứa thông tin quan trọng liên quan đến hệ thống, kernel, trình quản lý gói và các ứng dụng khác nhau đang chạy trên máy chủ.

Đây là cách mở /var/log trên máy chủ Ubuntu để theo dõi nhật ký:

- Mở Terminal và đăng nhập vào SSH.

- Chạy lệnh bên dưới để thay đổi thư mục làm việc thành /var/log . Nó sẽ không tạo ra bất kỳ đầu ra nào, nhưng dòng lệnh của bạn sẽ hiển thị thư mục cd /var/log

- Để liệt kê tất cả các tập tin, hãy nhập lệnh sau: ls

- Để kiểm tra nhật ký, nhập lệnh này: sudo cat syslog

- Ảnh dưới là cách nhật ký VPS của bạn hiển thị

15. Luôn cập nhật ứng dụng của bạn

Vì phần mềm cũ có thể có lỗ hổng nên việc luôn cập nhật ứng dụng sẽ giúp ngăn chặn các cuộc tấn công mạng vào VPS của bạn. Các nhà phát triển thường phát hành bản cập nhật và bản vá bảo mật thường xuyên, vì vậy hãy kiểm tra phiên bản mới nhất của phần mềm và cài đặt chúng càng sớm càng tốt.

Trong hệ điều hành Linux, bạn có thể chạy lệnh để nhanh chóng liệt kê và cài đặt tất cả các bản cập nhật gói có sẵn. Đây là cách thực hiện trên Debian hoặc Ubuntu:

- Nếu bạn đang cập nhật toàn bộ danh sách gói, hãy chạy lệnh sau: sudo apt-get update

- Nếu bạn đang cập nhật gói thực tế, hãy sử dụng lệnh này: sudo apt-get upgrade

Trong khi đó, hãy làm theo các bước sau để thực hiện trên CentOS/RHEL:

- Nhập lệnh này để làm mới cơ sở dữ liệu gói và cài đặt các bản cập nhật: sudo yum update

- Để kiểm tra mọi bản cập nhật, hãy chạy lệnh sau: sudo yum check-update

Chúng tôi khuyên bạn nên bật cập nhật tự động nếu bạn sử dụng hệ thống quản lý nội dung (CMS) trên máy chủ của mình. Ngoài ra, bạn có thể tạo cron jobs, một tiện ích dựa trên Linux để lên lịch cho lệnh hoặc tập lệnh chạy vào một ngày và giờ cụ thể.

Cách thuận tiện nhất để cài đặt và chạy cron job trên CentOS hoặc RHEL là sử dụng dịch vụ yum-cron. Nó sẽ tự động cập nhật phần mềm mỗi khi có phiên bản mới. Đây là cách thiết lập nó trên CentOS hoặc RHEL:

- Mở Terminal và kết nối qua SSH.

- Nhập lệnh này để cài đặt yum-cron sudo yum install yum-cron

- Chạy lệnh sau để kích hoạt dịch vụ. Lệnh này hiển thị bất kỳ thông báo nào sudo systemctl enable yum-cron.service

- Nhập lệnh bên dưới để bắt đầu dịch vụ. Lệnh này cũng sẽ không tạo ra phản hồi sudo systemctl bắt đầu yum-cron.service

- Sau đó, sử dụng lệnh này để kiểm tra trạng thái của dịch vụ sudo systemctl status yum-cron.service

- Sử dụng lệnh bên dưới để mở tệp cấu hình: sudo vi /etc/yum/yum-cron.conf

- Tìm dòng sau trên đầu ra và thay thế no bằng Yes . Lưu các thay đổi và thoát tệp bằng lệnh này: apply_updates = yes

Phần kết luận

Bảo vệ máy chủ VPS của bạn rất quan trọng vì nó chứa dữ liệu nhạy cảm. Mặc dù Linux nổi tiếng với khả năng bảo mật mạnh mẽ nhưng máy chủ VPS vẫn tồn tại những lỗ hổng. Các cuộc tấn công và sự cố mạng phổ biến trong hệ thống Linux bao gồm phần mềm độc hại, tấn công sniffing and brute-force,SQL injections, cross-site scripting (XSS), thiếu kiểm soát cấp chức năng và xác thực bị hỏng(broken authentication).

Chúng tôi hy vọng bài viết này đã giúp bạn cải thiện bảo mật lưu trữ VPS của mình. Nếu bạn có bất kỳ câu hỏi hoặc lời khuyên nào khác, vui lòng để lại trong phần bình luận bên dưới.